最新Django2.0.1在线教育零基础到上线教程(十二)

发布时间:2018-07-03

演示地址: http://mxonline.mtianyan.cn

教程仓库地址1: https://github.com/mtianyan/DjangoGetStarted

教程仓库地址2: https://github.com/mtianyan/Mxonline2

教程仓库地址3: https://github.com/mtianyan/Mxonline3

十二: web安全防护

sql注入攻击与防范

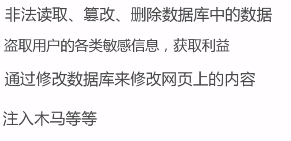

sql注入的危害

mark

对于用户的输入进行合法性判断。

class LoginUnsafeView(View):

def get(self, request):

return render(request, "login.html", {})

def post(self, request):

user_name = request.POST.get("username", "")

pass_word = request.POST.get("password", "")

import MySQLdb

conn = MySQLdb.connect(host='127.0.0.1', user='root', passwd='root', db='mxonline', charset='utf8')

cursor = conn.cursor()

sql_select = "select * from users_userprofile where email='{0}' and password='{1}'".format(user_name, pass_word)

result = cursor.execute(sql_select)

for row in cursor.fetchall():

# 查询到用户

pass

print 'hello'

urls.py

from users.views import LoginUnsafeView

urlpatterns = [

url('^login/', LoginUnsafeView.as_view(), name='login'),

]

参数中加入sql语句拼接字符串使之为真。

使用django的orm,它已经对这些做了处理

xss攻击

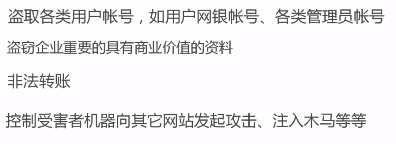

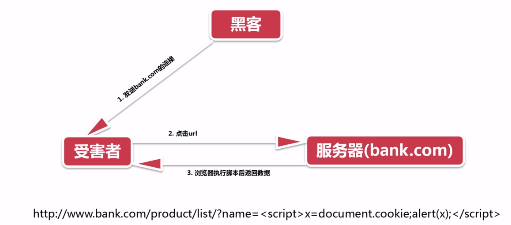

xss跨站脚本攻击(Cross Site Scripting)的危害

mark

正常流程

mark

mark

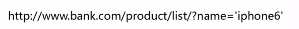

当传入iPhone6时,这个字符会被显示到页面中。

mark

将这段代码改成js代码

mark

黑客拿到你的cookie信息。然后伪装成用户。

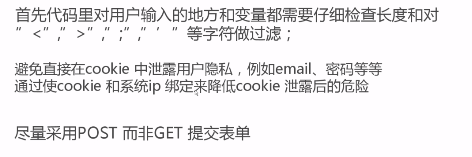

Xss攻击防范

mark

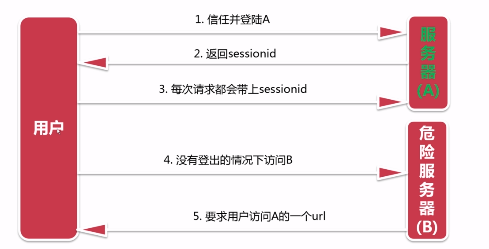

crsf攻击与防护

crsf跨站请求伪造(Cross-site request forgery)的危害

mark

mark

用户并没有向a请求,而是访问了b。b要求用户访问a的。

原因:用户向a的每次请求都会带上session id

图片中插入。

提交form表单必须添加crsf token

攻击网站无法生成crsf token

热门文章

行业早报2019-01-15 nginx+php 开启PHP错误日志

nginx+php 开启PHP错误日志

行业早报2019-01-15 为什么你说了很多遍,对方还是不听? 2018-09-25

为什么你说了很多遍,对方还是不听? 2018-09-25

行业早报2019-01-15 【Ruby on Rails实战】3.1 宠物之家论坛管理系统介绍

【Ruby on Rails实战】3.1 宠物之家论坛管理系统介绍

行业早报2019-01-15 从凡人到筑基期的单片机学习之路

从凡人到筑基期的单片机学习之路

行业早报2019-01-15 jmeter单台大数量并发

jmeter单台大数量并发

行业早报2019-01-15 Go在Windows下开发环境搭建

Go在Windows下开发环境搭建

行业早报2019-01-15 ES-科普知识篇

ES-科普知识篇

行业早报2019-01-15 Hbase 之 由 Zookeeper Session Expired 引发的 HBASE 思考

Hbase 之 由 Zookeeper Session Expired 引发的 HBASE 思考

行业早报2019-01-15 谷歌大脑专家详解:深度学习可以促成哪些产品突破?

谷歌大脑专家详解:深度学习可以促成哪些产品突破?

行业早报2019-01-15 EventLoop

EventLoop

相关推荐

实名认证

实名认证

未实名

未实名